26 soluções de segurança para utilizadores finais e empresas demonstram a sua eficácia num teste com cenários de ataque reais. Na série de testes da Advanced Threat Protection (ATP), o laboratório AV Test testa como os produtos protegem contra os ataques ransomware. Durante os testes, cada passo do ataque de é registado e avaliado até à possível encriptação. “Muitas soluções cumprem o que prometem e oferecem protecção contra os resgates. Mas nem todas as soluções tiveram um desempenho brilhante”, diz a AV Test.

O ransomware pode ser considerado a praga do século XXI. Os relatos sobre ataques bem sucedidos ou parcialmente bem sucedidos são contínuos.

26 produtos testados por Advanced Threat Protection

Os testes de APT “fornecem aos fabricantes e utilizadores conclusões ponderadas sobre a segurança da protecção de ransomware de um produto em cenários da vida real.

O teste envolveu 12 produtos para utilizadores finais e 14 soluções de segurança empresarial. Os fabricantes dos produtos do utilizador final são: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic e VIPRE Security.

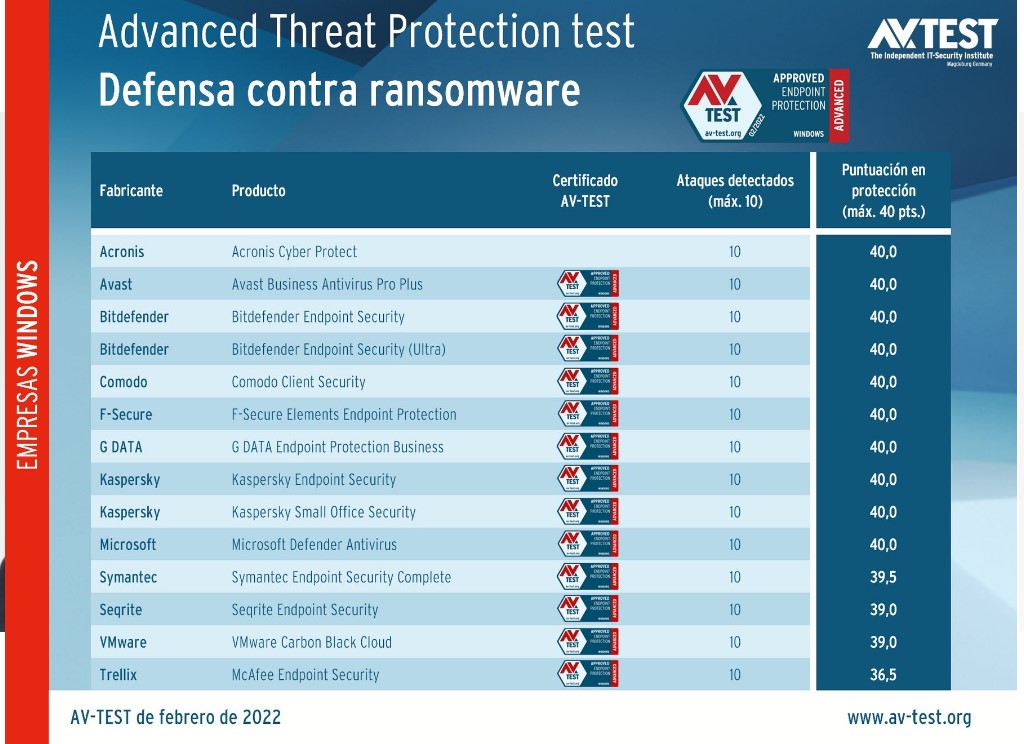

No caso de soluções empresariais, participaram produtos destes fabricantes: Acronis, Avast, Bitdefender (duas versões), Comodo, F-Secure, G DATA, Kaspersky (duas versões), Microsoft, Seqrite, Symantec, Trellix e VMware.

Todos os produtos tinham de lidar com o ransomware em 10 cenários da vida real sob Windows 10. Estes poderiam ser, por exemplo, ficheiros com malware escondidos em ficheiros, apresentações PowerPoint com scripts ou ficheiros HTML com conteúdo perigoso. Os 10 gráficos correspondentes aos cenários de teste indicam o tipo de ataque e cada etapa do ataque. O laboratório inclui mesmo as definições no código técnico MITRE ATT&CK.

Ransomware: a maior ameaça

Um ataque de resgate não é simplesmente a preto e branco, bem sucedido ou mal sucedido. O teste de APT do AV-TEST mostra de imediato o que isto significa. Se o ransomware for detectado por um produto de segurança, isto não significa que seja completamente evitado. Do mesmo modo, só porque um ransomware não é detectado no início, isto não significa que a sua execução não seja impedida em etapas posteriores.

Para compreender melhor as técnicas de um ataque e a sua defesa, um teste de APT explica cada passo de um cenário de ataque com uma amostra de malware. Se o início de um ataque for repelido (acesso inicial ou execução), o campo é verde e o ataque é considerado como tendo sido evitado com sucesso. Portanto, quanto mais cedo aparecer um campo verde, melhor. Se um campo permanecer laranja, o ponto é considerado como não sendo detectado. Um campo amarelo indica que este ponto só foi detectado ou parcialmente bloqueado.

Se houver um campo laranja no fim da linha no gráfico, o ataque é considerado não detectado; se houver um campo amarelo, é considerado parcialmente detectado. No caso de ransomware, isto significa que conseguiu encriptar alguns ficheiros, mas não todos (alguns ficheiros encriptados). Se o último campo for laranja, então tudo foi encriptado (ficheiros encriptados).

Se tudo for detectado e prevenido, o produto obtém o número máximo de pontos para a sua pontuação de protecção. Este máximo pode variar de teste para teste. Neste teste, isto equivale a 4 pontos. Portanto, um produto pode marcar até 40 pontos na tabela geral dos 10 casos. Muitas vezes, porém, há detecções parciais marcadas a amarelo. Isto significa que todos os 10 ataques foram detectados, mas a pontuação máxima não foi alcançada para uma defesa total.

Cenários de teste

Todos os cenários de ataque são documentados de acordo com as normas da base de dados MITRE ATT&CK. Os diferentes subitens, por exemplo “T1059.001”, estão listados na base de dados Mitre para “Técnicas” sob 1059.001 “Comando e Intérprete de Scripting: PowerShell”. Cada etapa de teste é, portanto, definida por especialistas e é rastreável e compreensível.

Utilizadores privados: teste ao vivo de ataques ransomware

Desta vez, 12 produtos para utilizadores finais foram postos à prova pelos peritos do laboratório: Avast, AVG, Bitdefender, F-Secure, G DATA, K7 Computing, Kaspersky, Microsoft, Microworld, NortonLifeLock, PC Matic e VIPRE Security.

Todos os produtos têm de prevalecer em 10 cenários com diferentes modos de ataque. Em todos os ataques, o utilizador recebe um e-mail com um anexo. Isto é sempre malicioso, quer seja, por exemplo, um PowerPoint, um script ou um ficheiro comprimido, todos eles estão infectados com malware. O teste mostra que todos os produtos já detectam atacantes nas primeiras etapas (acesso inicial ou execução). 11 dos 12 pacotes também pararam toda a execução do ataque neste ponto e receberam a classificação máxima de 40 pontos. “Apenas a K7 Computing teve um problema e, embora tenha detectado o ataque, no cenário nº 6, o atacante conseguiu criar um ficheiro numa fase posterior. Embora isto fosse inofensivo, resultou numa dedução de 0,5 pontos”, refere o laboratório.

O resultado final do teste de produto do utilizador privado mostra 11 produtos com a pontuação máxima de 40 e K7 Computing com 39,5 pontos. Todos os produtos receberam o certificado “Certificado Avançado”, uma vez que alcançaram pelo menos 75% (30 pontos) dos 40 pontos de protecção máximos.

Empresas: teste ao vivo de ataques com ransomware

O laboratório examinou 14 soluções de segurança para redes de empresas em 10 cenários de ransomware da vida real. O teste envolveu produtos dos seguintes fabricantes: Acronis, Avast, Bitdefender (duas versões), Comodo, F-Secure, G DATA, Kaspersky (duas versões), Microsoft, Seqrite, Symantec, Trellix e VMware.

Os 10 cenários definidos foram também utilizados neste caso. A principal via de ataque é um e-mail com um anexo infectado. Um atacante perigoso é sempre escondido no anexo, por exemplo sob a forma de um ficheiro de script Office, que depois executa outros passos através do PowerShell.

No teste, todos os produtos, sem excepção, detectaram atacantes nas primeiras etapas (acesso inicial ou execução). No entanto, apenas 10 dos 14 produtos detectados e bloquearam completamente os ataques. “Com quatro dos produtos, da Symantec, Seqrite, VMware e Trellix, o ataque continuou”, aponta o laboratório nas suas conclusões.

“No caso da Symantec e da Seqrite, alguns ficheiros foram encriptados nas últimas etapas. Este foi também o caso do VMware num caso, embora o ficheiro de fundo do ambiente de trabalho tenha sido modificado adicionalmente. Isto geralmente exibe um aviso sobre o ataque de resgate”, refere.

“Trellix tem o mesmo problema que o VMware, mas o fundo do ambiente de trabalho foi alterado até sete vezes. Mesmo que o ficheiro fosse inofensivo, foram deduzidos pontos de cada vez”, aponta o laboratório.

No resultado final, 10 produtos empresariais obtiveram a pontuação máxima de 40 pontos. Symantec seguido com 39,5 pontos, Seqrite e VMware com 39 pontos respectivamente e Trellix com 36,5 pontos.

Todos os produtos empresariais receberam o certificado “Advanced Approved Endpoint Protection”, pois obtiveram pelo menos 75% (30 pontos) da pontuação máxima de protecção de 40. “Acronis é o único a não receber um certificado. Embora tenha completado o teste sem falhas, os certificados só são dados a quem cumpre os critérios tanto neste teste como no teste mensal regular”, explica o laboratório.

Quando o ransomware não tem hipótese de ser feito

Como este teste mais uma vez deixa claro, a mera detecção de malware não é todo o trabalho que uma solução de segurança tem de fazer. No entanto, deve dizer-se a favor destes produtos de segurança para utilizadores privados e empresas que as falhas cometidas não foram suficientemente graves para encriptar todo o sistema.

No entanto, em cenários da vida real, as soluções de segurança devem ser capazes de detectar sem problemas os ransomware escondidos. Alguns produtos demonstram neste teste que isto é possível. “No caso dos pacotes para utilizadores privados, quase todos acabaram impecavelmente e receberam o máximo de 40 pontos. Apenas a K7 Computing cometeu um pequeno bug, felizmente inofensivo”, refere o laboratório.

Entre as soluções empresariais, 10 dos 14 produtos testados foram executados sem falhas em todos os cenários, provando que garantem às empresas um elevado nível de protecção. “As falhas da Symantec, Seqrite, VMware e Trellix custaram pontos significativos aos vendedores, mas as falhas não foram tão graves que o ransomware tenha sido capaz de levar a cabo o seu trabalho destrutivo”, indica.

O AV Test é um instituto independente, com sede na Alemanha, dedicado à segurança informática.

Se gosta desta notícia, subscreva gratuitamente a newsletter da Security Magazine.