Por Tácito Leite

Em tempos de internet das coisas (IoT), inteligência artificial (AI), carros autónomos e várias outras inovações tecnológicas que fazem o mundo olhar para o futuro com certo desespero, pergunto-me: quem está a preocupar-se com o passado – que ainda é presente – e pode ser tão ou mais letal que essas novas ameaças trazidas pelas novas tecnologias?! Ou esse será mais um cisne negro escondido em algum canto, com potencial de afetar toda a humanidade?

O meu propósito com este texto não é encontrar verdades em um tema de extrema complexidade como esse. Busco apenas compartilhar uma preocupação sobre o futuro que deixaremos de presente para nossos filhos quando formos passado, colocando luz sobre um tema que, aparentemente, ficou congelado após o derretimento da guerra fria!

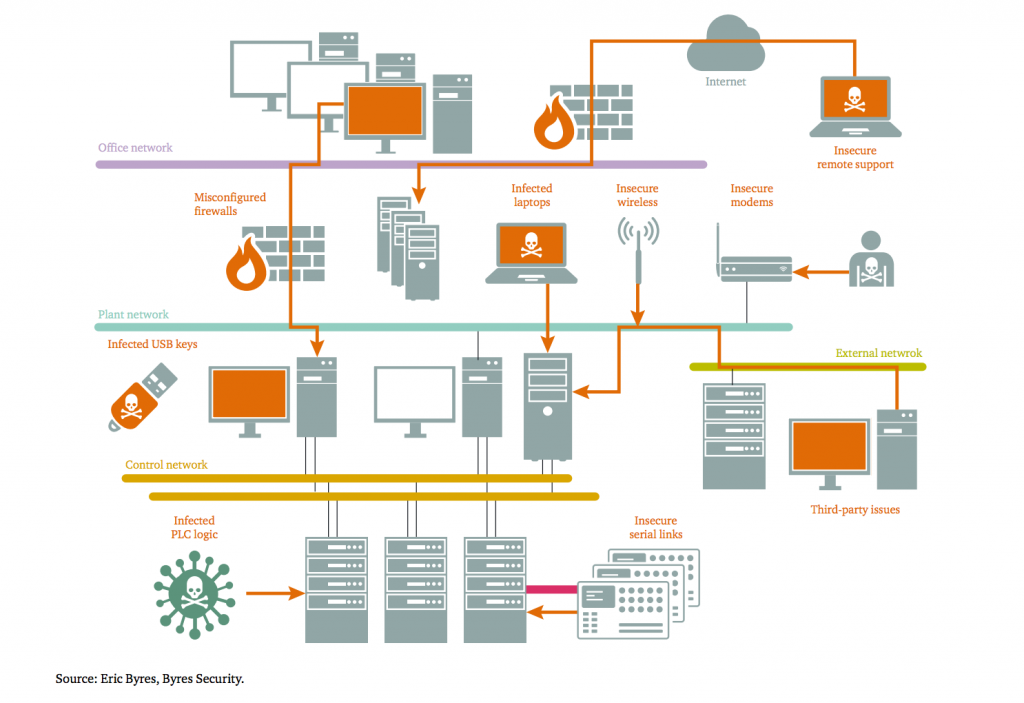

Os sistemas de armas nucleares foram desenvolvidos quando as capacidades da informática estavam na sua infância e pouca consideração foi dada a potenciais vulnerabilidades cibernéticas que hoje se tornaram críticas. Algo semelhante ocorre nas grandes indústrias em seus sistemas de automação (TO – tecnologia de operação).

Muitos dos pressupostos sobre os quais as atuais estratégias nucleares se baseiam preenchem o atual uso generalizado da tecnologia digital em sistemas de comando, controle e comunicação nucleares, escrevem Beyza Unal e Patricia Lewis, em Segurança Cibernética de Sistemas de Armas Nucleares – Ameaças, Vulnerabilidades e Consequências.

Há uma série de vulnerabilidades e caminhos através dos quais pessoas mal intencionadas podem infiltrar-se em sistemas de armas nucleares sem o conhecimento do Estado. Erros humanos, falhas do sistema, vulnerabilidades de projeto e susceptibilidades dentro da cadeia de suprimentos representam questões de segurança comuns em sistemas de armas nucleares. As aplicações potenciais de inteligência artificial (AI), ao mesmo tempo em que criam novas oportunidades para melhorar a segurança cibernética, também podem adicionar novas camadas de complexidade e risco para os sistemas de segurança cibernética das armas nucleares. Cada novo componente digital incorporado nas empresas de armas nucleares faz com que novos vetores de ataque possam surgir.

Cada novo componente digital incorporado nas empresas de armas nucleares, faz com que novos vetores de ataque possam surgir.

Em momentos de maior tensão, ataques cibernéticos aos sistemas de armas nucleares podem causar uma escalada em certos conflitos, o que resultaria em seu uso generalizado e exacerbado. Além disso, um sistema que está comprometido não pode ser confiável para fazer parte de uma tomada de decisões.

PARA REFLEXÃO: Embora os Estados precisem limitar as suas próprias vulnerabilidades cibernéticas, a existência de vulnerabilidades técnicas pode dar-lhes uma vantagem em futuras campanhas cibernéticas. Em outras palavras, as agências cibernéticas nacionais de diversos países preferem estar na vanguarda da escrita de códigos maliciosos e infiltração de sistemas, em vez de compartilhar abertamente informações sobre vulnerabilidades de software com fabricantes ou usuários.

As vulnerabilidades cibernéticas dos sistemas de armas nucleares apresentam perigos que raramente são considerados no âmbito público. O assunto requer atenção urgente da academia e dos governos, mesmo em países sem armas nucleares, como o Brasil, mas que têm aliados com armas nucleares, particularmente se elas estiverem armazenadas em seus territórios ou em qualquer país que possa ser afetado pelo uso dessas armas.

Ataques cibernéticos aos sistemas de TI do setor privado podem resultar no roubo de informações de projeto de armas nucleares, com o objetivo de vender ou transmitir para outros interessados, incluindo atores não estatais. A proteção das informações sobre projetos de armas nucleares requer treinamento do pessoal das instalações onde estão as armas nucleares e também dos laboratórios e escritórios terceirizados. Medidas de segurança cibernética, segurança física, aumento da conscientização e melhores práticas são algumas das medidas recomendadas.

A cultura organizacional no serviço público, por um lado, potencializa os riscos de ameaça cibernética aos sistemas de armas nucleares e mesmo militares de uma forma geral e, por outro lado, negligencia a mitigação desses riscos. As contratações públicas (licitações) tendem a não levar em consideração os riscos cibernéticos recentes, independentemente das regulamentações governamentais para proteção de dados pessoais e contra-ataques cibernéticos.

Isso pode se dever ao fato de estarem os governos constantemente atrasados em relação à natureza veloz das ameaças cibernéticas, à contratação de pessoal qualificado, à implementação institucional e organizacional das mudanças. Com a informatização e segmentação dos processos públicos, os projetos especificam o tipo de componentes digitais, materiais e de software a serem adquiridos e as áreas de compras adquirirem, normalmente pelo menor preço. Esses itens podem se tornar obsoletos ou até mesmo comprometidos em algum estágio (como produção de ogivas, projeto de sistemas, arquitetura do sistema ou manutenção etc.) durante a vigência do contrato. Sem atualizações e correções adequadas e frequentes, os componentes poderão ficar vulneráveis.

Veja a seguir os desafios culturais apontados em um projeto de 18 meses realizados pela Chatham House sobre o nexo entre segurança cibernética e segurança nuclear (WEF – veja o resumo do projeto clicando aqui).

O pessoal da usina nuclear, que é engenheiro de tecnologia operacional, e o pessoal de segurança cibernética, que são engenheiros de tecnologia da informação, frequentemente têm dificuldade em se comunicar, o que pode levar ao atrito. Em muitos casos, o problema é exacerbado pela localização externa do pessoal de segurança cibernética.

Frequentemente, o pessoal da usina nuclear não compreende os principais procedimentos de cibersegurança, achando que os documentos de procedimentos produzidos pela equipe de segurança cibernética não comunicam essas informações em linguagem clara para eles.

O treinamento em segurança cibernética em instalações nucleares é frequentemente insuficiente. Em particular, há uma falta de exercícios integrados de segurança cibernética entre o pessoal da usina nuclear e o pessoal de segurança cibernética.

As abordagens reativas, em vez de proativas, à segurança cibernética contribuem para a possibilidade de que uma instalação nuclear não saiba de um ataque cibernético até que esteja substancialmente em andamento. Isso sugere que as usinas nucleares podem não ter prontidão para uma emergência de segurança cibernética em grande escala, especialmente se uma ocorrer fora do horário normal de trabalho.

Vejamos um caso concreto recente: O mais novo porta-aviões do Reino Unido, o HMS Queen Elizabeth estava usando uma versão personalizada do Windows XP na sala de controle. Os críticos apontaram as vulnerabilidades de estar tal software desatualizado. As críticas ganharam mais atenção após os ataques de ransomware WannaCry e foi solicitada atualização. As mudanças deverão estar prontas até 2026!

Penso no desenvolvimento dos novos submarinos brasileiros, o último dos quais deverá ser de propulsão nuclear.

A velha e boa estratégia de isolamento dos sistemas de automação industrial e armas nucleares, continua sendo válida? Direto ao ponto: Continua sendo uma velha estratégia, porém, não é mais tão boa assim!

Com os avanços tecnológicos e o fator humano entendemos que não é mais suficiente (ou até mesmo possível) isolar os sistemas computacionais da Internet (processo conhecido como “gapping”). O ataque do Stuxnet às centrifugadoras nucleares iranianas ilustravam a capacidade de se infiltrar em sistemas sensíveis através de um pen drive simples e, portanto, a confiabilidade era falha nessas estratégias de isolamento.

Outros dois exemplos bem curiosos:

- Em 2014, os pesquisadores usaram sinais de rádio para se conectarem a uma rede isolada usando um telefone celular remoto com malware, mais uma vez demonstrando a falta de confiabilidade nessa estratégia de isolamento.

- Por fim, em 2016, pesquisadores da Ben-Gurion University of the Negev conseguiram exfiltrar dados de um computador conectado por meio dos sons dos ventiladores do computador.

Com esses poucos exemplos ficou claro que os sistemas continuarão sendo desafiados por invasores humanos e tecnológicos. Portanto, é necessário descontinuar a dependência dessa estratégia de isolamento e incorporar camadas de segurança a fim de proteger os ativos estratégicos.

O fato é que enquanto um ataque cibernético bem planejado requer apenas uma porta de entrada para um sistema, a prevenção, defesa e resiliência cibernéticas exigem a proteção simultânea de todos os sistemas, componentes e processos críticos em tempo hábil, incluindo conscientização e capacitação dos profissionais envolvidos diretamente (e indiretamente) no projeto.

OPORTUNIDADE: Os desafios que os riscos cibernéticos representam para os sistemas de armas nucleares podem ser vistos como uma oportunidade para criar uma medida de mitigação que beneficie os adeptos tradicionais e os céticos da dissuasão sobre armas nucleares.

O que poderia ser feito já? Aumentar a coordenação e relacionamento entre os departamentos de defesa nacionais e o setor privado para garantir que a tecnologia mais recente seja usada nos projetos, que as políticas de defesa estejam em sincronia com a inovação digital e considerem as ameaças mais recentes.

Em se tratando de forças armadas e seus sistemas, seria interessante também ter equipes dedicadas de segurança cibernética em patrulhas navais – tanto de superfície quanto submarina – daqui para frente. Esses mesmos profissionais também serão importantes em sistemas de comando e controle das três forças – Marinha, Exército e Aeronáutica – e demais polícias do país. Da mesma forma, pode se tornar imperativo estabelecer equipes nacionais de resposta a emergências cibernéticas que se concentrem fundamentalmente em sistemas de controle industrial tanto em complexos de armas nucleares como nas demais infraestruturas críticas do país, públicas ou privadas.

Infelizmente existe uma contradição nessa estratégia de cooperação com o setor privado. Embora os Estados precisem limitar suas próprias vulnerabilidades cibernéticas, a existência de vulnerabilidades técnicas pode dar-lhes uma vantagem em futuras campanhas ofensivas cibernéticas. Em outras palavras, as agências cibernéticas nacionais podem preferir estar na vanguarda de escrever códigos maliciosos e se infiltrar em sistemas de controle industrial, em vez de compartilhar abertamente informações sobre vulnerabilidade de softwares com fabricantes ou usuários. Por exemplo, a NSA foi acusada de desenvolver e armazenar vulnerabilidades cibernéticas, o que foi demonstrado pela descoberta do ransomware WannaCry.

Diante do cenário preocupante que se encontra o mundo, as principais recomendações indicadas pelos especialistas em plantas nucleares, são:

- Desenvolver diretrizes para medir o risco de segurança cibernética na indústria nuclear, incluindo uma avaliação de risco integrada que leve em consideração as medidas de proteção e segurança.

- Conduzir um diálogo objetivo com engenheiros e contratados para aumentar a conscientização sobre o risco de segurança cibernética, incluindo os perigos de configurar conexões com a internet não autorizadas.

- Implementar regras, caso não existam, para promover boa governança da TI em instalações nucleares (por exemplo: proibir o uso de dispositivos pessoais).

Melhorar a divulgação, incentivando o compartilhamento de informações anônimas e o estabelecimento de um time de respostas a emergências informáticas (computer emergency response team – CERTs). - Promover a adoção de melhores práticas e padrões regulatórios usados em países que são referência nessa matéria.

Figura 6 – Para se aprofundar nesse tema, leia na íntegra este excelente paper clicando aqui.

Em meu próximo artigo irei abordar as principais estratégias e tecnologias de cibersegurança que estão sendo utilizadas no mundo por empresas inovadoras e de vanguarda.

Sobre o Autor: Tácito Augusto Silva Leite – Country Manager da Lidera, diretor do Departamento de Defesa e Segurança da FIESP, autor dos livros Segurança Ciberfísica nas Empresas de Energia e Gestão de Riscos na Segurança Patrimonial.

* Texto extraído e adaptado dos artigos Cybersecurity of Nuclear Weapons Systems Threats, Vulnerabilities and Consequences – International Security Department e Threats to the cybersecurity of nuclear weapons – World Economic Forum’s Geostrategy platform.