Guenevere Chen, professor associado do Departamento de Engenharia Eléctrica e Informática da UTSA, publicou recentemente um artigo no USENIX Security 2023 que demonstra um novo ataque inaudível de trojans de voz para explorar vulnerabilidades de microfones de dispositivos inteligentes e assistentes de voz – como Siri, Google Assistant, Alexa ou Echo da Amazon e Microsoft Cortana – e fornecer mecanismos de defesa para os utilizadores.

Os investigadores desenvolveram o Near-Ultrasound Inaudible Trojan, ou NUIT (francês para “nighttime”) para estudar como os cibercriminosos exploram os altifalantes e atacam os assistentes de voz de forma remota e silenciosa através da Internet.

Chen, a sua aluna de doutoramento Qi Xia, e Shouhuai Xu, professor de informática na Universidade do Colorado Colorado Springs (UCCS), utilizaram o NUIT para atacar diferentes tipos de dispositivos inteligentes, desde telemóveis inteligentes a dispositivos domésticos inteligentes. Os resultados das suas demonstrações mostram que o NUIT é eficaz no controlo malicioso das interfaces de voz de produtos tecnológicos populares e que esses produtos tecnológicos, apesar de estarem no mercado, têm vulnerabilidades

“O tecnicamente interessante neste projecto é que a solução de defesa é simples; no entanto, para obter a solução, temos de descobrir qual é o ataque primeiro”, disse Xu.

A abordagem mais popular que os criminosos utilizam para aceder aos dispositivos é a engenharia social, explicou Chen. Os atacantes atraem os indivíduos para instalar aplicações maliciosas, visitar websites maliciosos ou ouvir áudio malicioso.

Por exemplo, o dispositivo inteligente de um indivíduo torna-se vulnerável quando este vê um vídeo malicioso do YouTube incorporado com ataques áudio ou vídeo NUIT, seja num portátil ou num dispositivo móvel. Os sinais podem atacar discretamente o microfone no mesmo dispositivo ou infiltrar-se no microfone através de altifalantes de outros dispositivos tais como computadores portáteis, sistemas áudio de veículos, e dispositivos domésticos inteligentes.

“Se reproduzir YouTube na sua televisão inteligente, essa televisão inteligente tem um altifalante, certo? O som dos comandos maliciosos NUIT tornar-se-á inaudível, e pode também atacar o seu telemóvel e comunicar com os seus dispositivos Google Assistant ou Alexa. Pode até acontecer em Zooms durante as reuniões. Se alguém se desmentir, pode incorporar o sinal de ataque para piratear o seu telemóvel que é colocado junto ao seu computador durante a reunião”, explicou Chen.

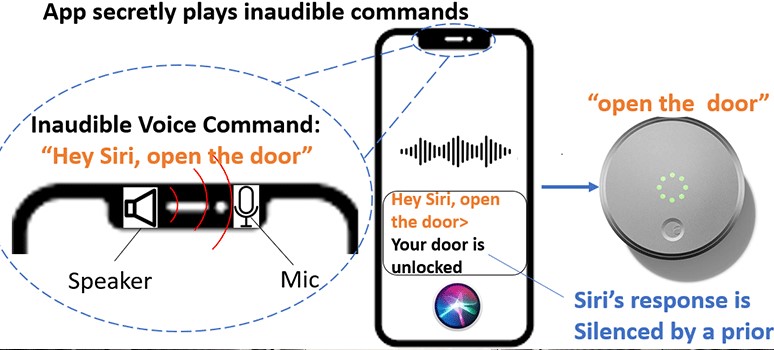

Uma vez que tenham acesso não autorizado a um dispositivo, podem enviar comandos de acção inaudíveis para reduzir o volume de um dispositivo e impedir que a resposta de um assistente de voz seja ouvida pelo utilizador antes de procederem a novos ataques. O altifalante deve estar acima de um certo nível de ruído para permitir um ataque bem sucedido, observou Chen, enquanto que para realizar um ataque bem sucedido contra dispositivos de assistente de voz, a duração dos comandos maliciosos deve ser inferior a 77 milissegundos (ou 0,77 segundos).

“Isto não é apenas um problema de software ou malware. É um ataque de hardware que utiliza a Internet. A vulnerabilidade é a não linearidade do design do microfone, que o fabricante teria de resolver”, disse Chen. “Dos 17 dispositivos inteligentes que testamos, os dispositivos Apple Siri precisam de roubar a voz do utilizador, enquanto outros dispositivos auxiliares de voz podem ser activados utilizando qualquer voz ou uma voz robótica”.

NUIT pode silenciar a resposta de Siri para conseguir um ataque imperceptível, uma vez que o volume da resposta do iPhone e o volume dos meios de comunicação são controlados separadamente. Com estas vulnerabilidades identificadas, Chen e equipa estão a oferecer potenciais linhas de defesa para os consumidores. A sensibilização é a melhor defesa, diz o investigador da UTSA. Chen recomenda aos utilizadores que autentiquem os seus assistentes de voz e que tenham cuidado quando clicam em ligações e concedem permissões de microfone. Também aconselha a utilização de auscultadores em vez de altifalantes.

“Se não usar o altifalante para emitir som, é menos provável que seja atacado pelo NUIT. A utilização de auriculares estabelece uma limitação onde o som dos auscultadores é demasiado baixo para ser transmitido para o microfone. Se o microfone não puder receber o comando inaudível malicioso, o assistente de voz subjacente não pode ser activado maliciosamente pelo NUIT”, explicou Chen.

A investigação para o desenvolvimento do NUIT foi parcialmente financiada por uma subvenção do Departamento de Energia da Administração Nacional de Segurança Nuclear (NNSA) Minority Serving Institutions Partnership Program (MSIPP). A subvenção de 5 milhões de dólares apoia a investigação do Consortium On National Critical Infrastructure Security (CONCISE) e permite a criação de certificação relacionada com o aproveitamento da Inteligência Artificial (IA) e da tecnologia de cadeia de blocos para melhorar a postura de segurança cibernética de infra-estruturas críticas.

Se quer ler notícias como esta, subscreva gratuitamente a newsletter da Security Magazine.